Nuestros compañeros de MuyComputer han recogido los detalles básicos sobre el trabajo realizado por ReSwitched con Fusée Gelée. Este grupo de hackers pensaba publicar los detalles de la vulnerabilidad en verano, pero debido a que otros grupos como Team Xecuter les están haciendo competencia, algo a lo que se suma diversas filtraciones, les ha forzado a adelantar planes para evitar caer en la irrelevancia.

Como ya hemos dicho al principio, la vulnerabilidad puede ser explotada mediante un ataque en frío entrando en el modo recuperación del USB. En la carrera también se han sumado las personas detrás de fail0verflow, quienes han publicado la disponibilidad de su propio hack coldboot, ShofEL2, además de mostrar imágenes de Switch X PRO, un artilugio que permite entrar en el modo de recuperación USB y así poder modificar la consola, pudiendo hasta instalar un sistema operativo Linux que, según se ha podido ver en un vídeo publicado en Twitter, ejecutaba KDE Plasma, una de las interfaces gráficas más exigentes, con una fluidez y una respuesta más que aceptable. Esto quiere decir que Linux detecta correctamente más de un componente de la consola y abre la puerta a convertirla en un ordenador personal completo y de propósito general.

Introducing our new, revolutionary technology for Nintendo Switch modification. Welcome to SwitchX PRO. Coming soon. pic.twitter.com/d3xGawrW1u

— fail0verflow (@fail0verflow) 23 de abril de 2018

Al aprovecharse de una vulnerabilidad en el hardware, podemos encontrarnos con la posibilidad de que sea imposible de parchear mediante firmware, tal y como pasa con Spectre. El fallo que afecta al Tegra X1 no puede ser corregido, por lo que millones de Nintendo Switch son ahora susceptibles de acabar hackeadas, teniendo el gigante del videojuego japonés como única opción el corregir esto en futuras unidades de Switch que todavía están por fabricarse, ya que una devolución masiva de consolas no parece ser una opción viable.

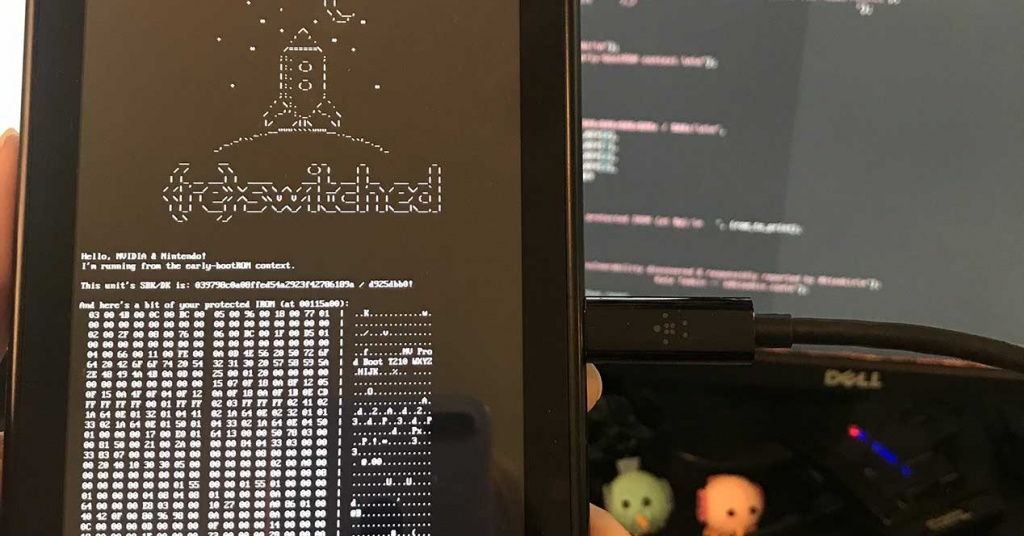

Tras resumir de dónde viene toda la historia y la repercusión que puede llegar a tener, en MuySeguridad vamos a intentar resumir los aspectos más importantes de la vulnerabilidad hallada en el SoC NVIDIA Tegra X1. Según explican en ReSwitched “Fusée Gelée es una vulnerabilidad de arranque en frío que permite la ejecución total de código arbitrario no autenticado desde un contexto de bootROM temprano mediante el Tegra Recovery Mode (RCM) embebido en la línea de procesadores Tegra de NVIDIA. Como esta vulnerabilidad permite la ejecución de código arbitrario sobre el Procesador de Gestión de Arranque y Energía (BPMP/Boot and Power Management Processor) antes de que cualquier bloqueo surta efecto, esta vulnerabilidad compromete de forma completa la raíz de confianza de cada procesador, permitiendo la filtración de secretos.”

El origen del problema está en que la pila de software USB de instrucciones de arranque tiene una copia de una operación que puede ser controlada por un hacker. Construyendo un control de petición USB, se puede explotar la vulnerabilidad para copiar el contenido a un buffer controlado por el atacante sobre el conjunto activo en ejecución, obteniendo así privilegios sobre el BPMP.

ReSwitched ha publicado en GitHub detalles de la vulnerabilidad, aunque parece que no mostrarán toda la información hasta el 15 de junio de 2018.

Fuente: muyseguridad