Pero ¿Qué nos espera en materia de seguridad en 2015? ¿En qué enfocarán sus miradas los cibercriminales? Aprovechando las previsiones de consultoras como IDC y otros expertos del sector hemos elaborado un decálogo de focos de seguridad.

Entre ellas nos encontramos con amenazas que ya han estado presentes durante este año y otras que cobrarán fuerza por el auge de nuevos dispositivos y tecnologías. Para todas ellas es necesario estar preparado con una solución sencilla y asequible para cualquier compañía. Un tipo de seguridad y consejos que te proponemos en el documento técnico que te puedes descargar.

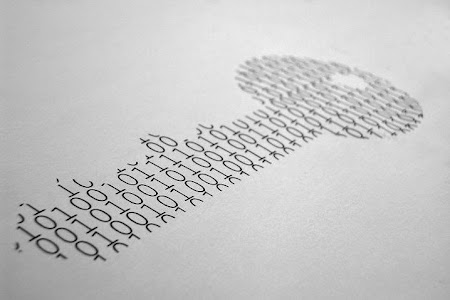

Datos sin cifrar

El reto de cifrar los datos seguirá siendo clave durante 2015. Como indica IDC, solo el 20% de la información cloud estará encriptada. Un hecho que afectará sobre todo a empresas de pequeño y mediano tamaño que no están habituadas a tomar medidas adicionales para proteger sus datos corporativos y de sus clientes.

Conscientes de esta realidad, los cibercriminales aprovecharán los agujeros para apoderarse ilegalmente de información muy fructífera para conseguir sus objetivos. Así solo contar con una solución de seguridad con encriptación será fundamental.

De Internet de las cosas a Internet de las amenazas

Los hackers tenderán a ir por el camino que oponga menor resistencia a medida que más dispositivos se conectan a la red. Desde el punto de vista empresarial, el almacenamiento conectado a la red y los routers seguirán estando en el punto de mira del cibercrimen, así como el interfaz hombre-máquina (HMI) en las infraestructuras críticas y los sistemas de la cadena de suministro.

Y el fenómeno es imparable. Garantizar la máxima seguridad en el entorno de Internet de las cosas debe ser vital ahora que estamos en un primer estadio. De otra manera, cuando haya los 26.000 millones de dispositivos conectados en todo el mundo que se esperan, será imposible controlar todos los frentes.

Pagos virtuales

Al igual que los ataques bancarias que cada día son más frecuentes, vemos como los pagos virtuales se van poniendo en el foco de mira de los cibercriminales. Con el crecimiento de las compras a través de Internet, los ataques a tiendas on-line y sistemas de pago se han acrecentado. Una realidad que seguirá buscando puntos débiles durante 2015.

En este sentido, los vendedores deberán ser cada vez más conscientes de la importancia de la seguridad, sobre todo, de cara a transacciones con datos bancarios o financieros. Grandes problemas que pueden contar con soluciones sencillas, completas y económicas.

Multi-dispositivos

Con empresas en las que los smarpthones, tablets, portátiles y sobremesas ya son una realidad con la que trabajar, el desafío de proteger todos estos equipos ha sido durante este año y seguirá siendo en 2015 un frente a abordar.

Las políticas BYOD deben llevar detrás un extra de seguridad intangible que garantice que los trabajadores pueden gestionar todos los datos que necesitan pero a la vez que están protegidos ante “los malos”.

¿Qué harán las empresas?

Las empresas no pueden descuidar sus presupuestos de seguridad ni la toma de decisiones viendo los peligros que pueden conllevar. De hecho, IDC augura que el 75% de las compañías recibirán amenazas dirigidas en dos años. Aún así solo el 25% de las grandes corporaciones tendrá en cuenta la protección de su información para tomar la decisión adecuada.

Entre las modalidades de seguridad que más se demandarán durante el próximo año, estarán las soluciones cloud. Los servicios SaaS soportarán el 15% de toda la seguridad, suponiendo el 33% en 2018. Unos porcentajes todavía pequeños pero que van creciendo a alta velocidad y demuestran que son el futuro de este nicho. Además, a finales de 2015 el 10% de las páginas web y aplicaciones móviles de las empresas habrán sido escaneadas en busca de vulnerabilidades.

En 2018, serán el 40%. Ratios que van aumentando pero que todavía estarán lejos del 100% deseado. Para conocer más sobre seguridad, cómo proteger tu negocio y qué consejos tener en cuenta a la hora de implementar una solución, te invitamos a descargar nuestro documento técnico.

Fuente: muyseguridad