El dispositivo ha estado dirigido por el Juzgado Central de Instrucción Número 3 de la Audiencia Nacional con el apoyo de la Fiscalía especial de Criminalidad Informática. También ha contado con el apoyo del Instituto Nacional de Tecnologías de la Comunicación (INTECO) así como empresas sector privado relacionadas con las TICs. La operación permanece abierta y no se descartan nuevas detenciones.

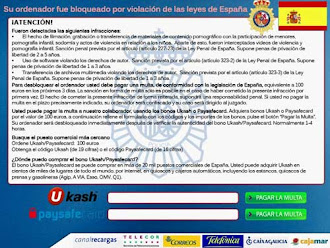

Como sabes, el ‘virus de la policía’ es un virus-estafa-spam que simula un comunicado de la Policía Nacional, asegurando que eres un descargador compulsivo de piratería, un pedófilo o un terrorista, y por ello exige el pago de una multa.

El virus utiliza técnicas Ramsonware, una clase de malware distribuida mediante spam que bloquea el sistema hasta que la víctima “no pague el rescate exigido” en un tiempo determinado, amenazando con la eliminación de datos del equipo, y otras.

Sólo en nuestro país, desde que se detectó el virus en mayo de 2011, se han presentado más de 1.200 denuncias aunque el número de perjudicados es con seguridad mucho mayor, según la Policía Nacional al explicar la operación.

La operación, bautizada con el nombre de “Ransom”, ha culminado con la detención del responsable de la creación, desarrollo y difusión de las diferentes versiones del malware a nivel internacional: un ciudadano de 27 años y origen ruso. Esta persona fue arrestada en los Emiratos Árabes Unidos donde se encontraba de vacaciones gracias a una Orden Internacional de Detención y cuya extradición a España ya está en curso.

Además, se ha logrado la desarticulación de la célula financiera establecida en la Costa del Sol y cuya actividad de blanqueo del dinero obtenido con el fraude podría reportarles más de 1.000.000 € anuales, que estarían sacando del país mediante complejos y difícilmente detectables medios de pago online. Además del detenido en Dubai, se han producido 8 arrestos en Benalmádena y otros dos en Torremolinos vinculados en la célula financiera, de ellos 6 son ciudadanos rusos, 2 ucranianos y otros 2 de origen georgiano.

Los investigadores han practicado seis registros en la provincia de Málaga en los que han intervenido numerosos equipos informáticos utilizados para la actividad delictiva; tarjetas de crédito en las que canjeaban los códigos de Ukash, Paysafecard y Moneypak procedentes de las víctimas del ransomware como forma de hacer el dinero en efectivo, y unas 200 tarjetas de crédito con las que habían extraído 26.000 € en efectivo los días anteriores a su detención y cuyo envío a Rusia tenían previsto para el mismo día de su arresto.

Fuente: muyseguridad